Per la protezione fisica e ambientale delle informazioni considera i rischi di intrusione e calamità naturali, Per la sicurezza nelle attività operative considera le vulnerabilità tecniche. Vediamo come sviluppare le procedure seguendo i controlli Annex A

La sicurezza fisica e ambientale delle informazioni in azienda

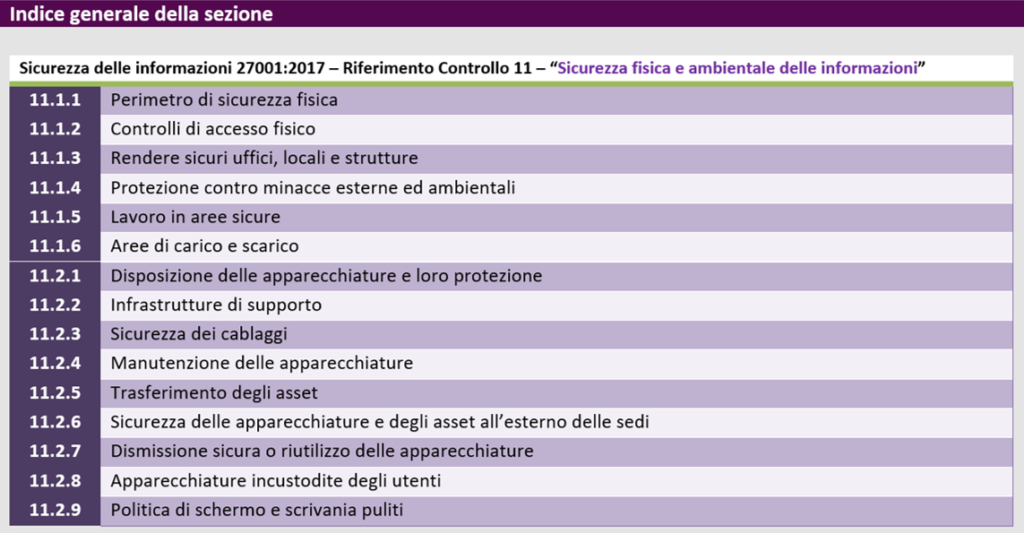

La procedura relativa alla sicurezza fisica e ambientale deve esser sviluppata conformemente a quanto disciplina il controllo 11 dell’Annex A della ISO 27001:2017 e deve necessariamente trattare ciascun punto elencato nell’indice di procedura che abbiamo adottato nell’esempio che segue:

I

Definisci il perimetro di sicurezza

L’azienda deve proteggere le informazioni dai pericoli di natura fisica che possono derivare dall’esterno. A tale proposito, deve definire un perimetro di sicurezza fisica, a protezione delle informazioni e degli asset con i quali queste sono gestite e che sono indicati nell’ Inventario degli asset.

I controlli predisposti per la sicurezza delle informazioni, che costituiscono il “perimetro di sicurezza aziendale”, devono essere distinti dall’azienda in due tipologie:

Controlli per la sicurezza fisica:

che presiedono l’accesso nell’organizzazione da parte del personale, dei fornitori e delle altre parti interessate. Nella sicurezza fisica sono contemplate quelle misure che tendono a controllare i rischi provenienti da persone mal intenzionate, persone i cui atti possono essere mirati:

- All’accesso abusivo alle informazioni

- Al loro asporto fisico (mediante l’asporto dei supporti)

- Alla loro distruzione

Controlli per la sicurezza ambientale:

che presiedono la protezione degli asset da minacce legate al clima, alla temperatura, agli eventi climatici. Tali minacce possono comportare la distruzione parziale o totale degli asset e delle informazioni contenute al loro interno

La sicurezza delle informazioni che dipende dagli aspetti fisici ed ambientali può essere messa a rischio, ad esempio, dalle seguenti minacce:

- Incendio

- Esplosione

- Blackout

- Allagamento

- Surriscaldamento

E in tali minacce aggiungiamo anche quelle che, anche se dipendenti dalle persone e non dagli eventi fisici o climatici, mettono a repentaglio la “sicurezza fisica” degli asset, quali:

- Intrusione fisica di malintenzionati con asporto o distruzione di apparati e sistemi

- Atti dolosi compiuti da chiunque anche se non direttamente legati all’organizzazione (atti vandalici, proteste, insurrezioni, estorsioni, ritorsioni)

Provvedi alle misure di prevenzione per abbassare il rischio

Per rendere sicuri uffici, locali e strutture, secondo il controllo 11.1.3 dell’Annex A della ISO 27001:2017, devi implementare delle misure di prevenzione che ti assicurino di raggiungere un livello di sicurezza ben preciso che hai già determinato degli obiettivi per la sicurezza sviluppati nella Pianificazione.

In corrispondenza di ciascun pericolo che hai individuato già documentato in occasione della valutazione dei rischi, devi provvedere a illustrare dettagliatamente:

- Quali sono le dinamiche e le conseguenze del pericolo

- Quali sono i rischi per le informazioni

- Quali controlli attuare per gestire il rischio

Per fare un esempio relativo alla sicurezza degli uffici, dei locali e delle strutture in genere abbiamo considerato il pericolo dell’incendio e abbiamo sviluppato i relativi controlli di protezione.

Come sviluppare la sicurezza delle informazioni nelle attività operative ai sensi del controllo 12 dell’Annex A della ISO 27001:2017

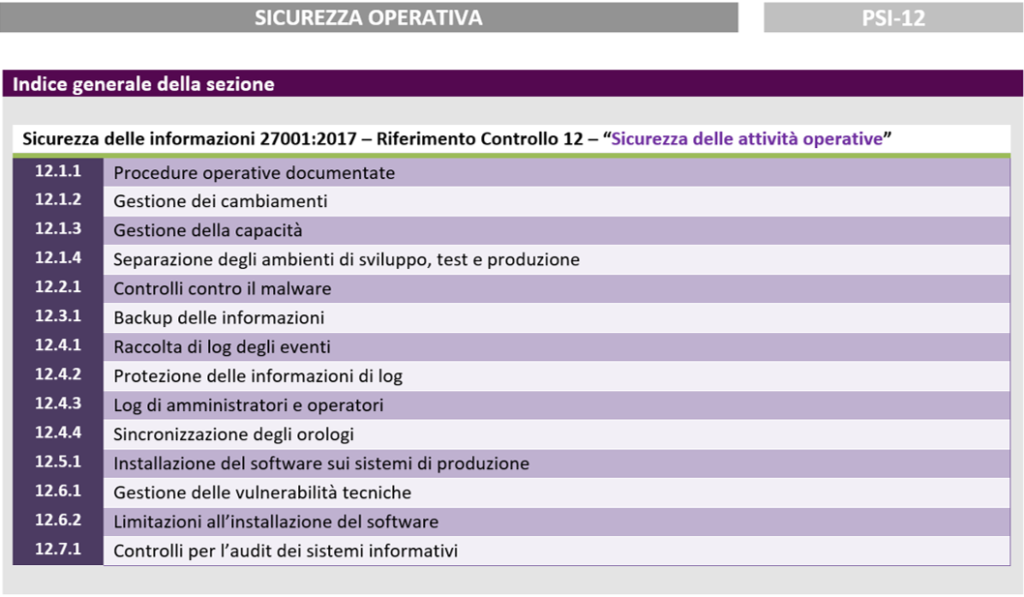

La procedura relativa alla sicurezza operativa deve necessariamente trattare i controlli che riportiamo nell’elenco tratto dall’indice. I punti della procedura, perciò, possono essere strutturati secondo l’esempio che abbiamo riportato in basso:

Le procedure operative documentate del controllo 12.1.1

Le attività operative dell’azienda ed i controlli per la sicurezza delle informazioni ad esse associate devono essere necessariamente disciplinati dalle procedure che riguardano la “produzione”, in senso ampio del termine.

In pratica, ti stiamo dicendo che il sistema di gestione per la sicurezza delle informazioni, per essere conforme alla ISO 27001, deve documentare tutti il processo produttivo (oppure erogativo del servizio), identificando tutto cioè che avviene dalla “raccolta dei requisiti del cliente” fino al “controllo degli output di produzione” che non risultano conformi.

Le procedure che disciplinano queste attività sono alla base di sistemi di sistemi di gestione per la qualità conformi alla ISO 9001:2015. Le riportiamo di seguito avendole codificate in base ai punti della ISO 9001.

- PROC-812 – Requisiti

- PROC-813 – Progettazione

- PROC-814 – Outsourcing

- PROC-815 – Produzione

- PROC-816 – Preservazione

- PROC-817 – Controllo output non conformi

Le procedure indicate sopra sono quelle che disciplinano l’intero processo di erogazione del prodotto/servizio per i clienti. I controlli di sicurezza per le informazioni presenti in queste procedure devono assicurare la riservatezza, l’integrità e la disponibilità delle informazioni critiche riguardanti il cliente e le attività produttive dell’organizzazione.

Tutto il personale impiegato nelle attività operative deve essere reso consapevole del contenuto delle procedure e formato al loro coerente utilizzo.

L’operatività, tuttavia, deve essere tenuta sotto controllo anche dalle seguenti procedure di sicurezza grazie alle quali si applicano i controlli di sicurezza presenti nell’Annex A della ISO 27001:2017.

Esse sono, a titolo di esempio:

- PSI-06 – Telelavoro e sicurezza delle informazioni

- PSI-09 – Controllo degli accessi

- PSI-10 – Crittografia

- PSI-11 – Sicurezza fisica e ambientale delle informazioni

- PSI-12 – Sicurezza operativa

- PSI-13 – Sicurezza delle comunicazioni

- PSI-14 – Acquisizione, sviluppo e manutenzione dei sistemi

- PSI-16 – Gestione degli incidenti relativi alla sicurezza delle informazioni

- PSI-17 – Gestione continuità operativa della sicurezza delle informazioni

- PSI-18 – Conformità

Anche queste procedure di sicurezza appena elencate sono codificate in base al numero del controllo elencato nell’Annex A della ISO 27001:2017.

Sviluppare gli altri controlli della sicurezza operativa

Lo sviluppo di ciascun controllo di sicurezza elencato nell’indice della procedura deve permettere, ai responsabili di processo e ai responsabili della sicurezza, di gestire proteggere efficacemente le informazioni nelle circostanze indicate dalla procedura.

Fate in maniera tale che le procedure illustrino un quadro operativo chiaro per ciascun controllo non limitandosi a enunciare il controllo ma a spiegarlo nei suoi aspetti applicativi e concreti.

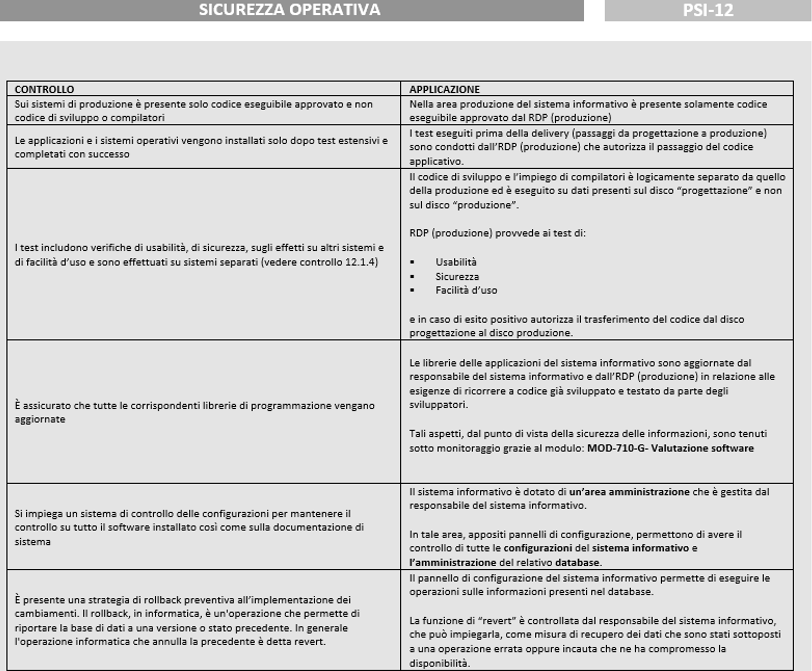

Se facciamo riferimento, ad esempio, al controllo 12.5.1

Installazione del software sui sistemi di produzione, dell’Annex A, spieghiamo magari che:

L’installazione, l’aggiornamento del software di produzione, delle applicazioni e delle librerie è effettuato soltanto dal responsabile del sistema informativo che è formato ed addestrato e installa il software previa adeguata autorizzazione dell’alta direzione.

Il sistema informativo e le applicazioni che include per la gestione delle informazioni sono “prodotti” all’interno dell’organizzazione dal team di sviluppo informatico che coincide con il personale dell’ufficio marketing e quello dell’ufficio progettazione. Il supervisore dello sviluppo e del funzionamento del sistema è il responsabile del sistema informativo.

E poi riportiamo una tabella che, come suggerivamo, descrive gli aspetti applicativi di ciascun “sotto-controllo” con il quale intendiamo gestire le operazioni di installazione del software.